Wdrożenie na polu technologicznym, przynajmniej na Zachodzie to: Qualcomm vs MediaTek. Osobiście jestem fanem tajwańskiej firmy, ponieważ wierzę, że dostarcza ona bardzo, bardzo dobre produkty, które dla producentów OEM są tańsze. W konsekwencji urządzenia, które również kosztują nas konsumentów mniej. Zwłaszcza procesory MediaTek Wymiar są moimi ulubionymi. Zdziwiła mnie jednak wada w tym został odkryty przez ekspertów Check Point Research. Naprawdę irytujący błąd. Zobaczmy szczegóły.

Procesory MediaTek, w szczególności Dimensity, padłyby ofiarą luki, która umożliwia złośliwym osobom szpiegowanie użytkowników

Check Point Research, a raczej jej dział badań nad cyberbezpieczeństwem, opublikował dziś raport szczegółowo opisujący istnienie jednego luka w zabezpieczeniach mająca wpływ na kilka platform MediaTek. Porozmawiajmy o firmie na szczycie świata procesorów, która obecnie odpowiada za sprzedaż około 40% SoC w światowych smartfonach.

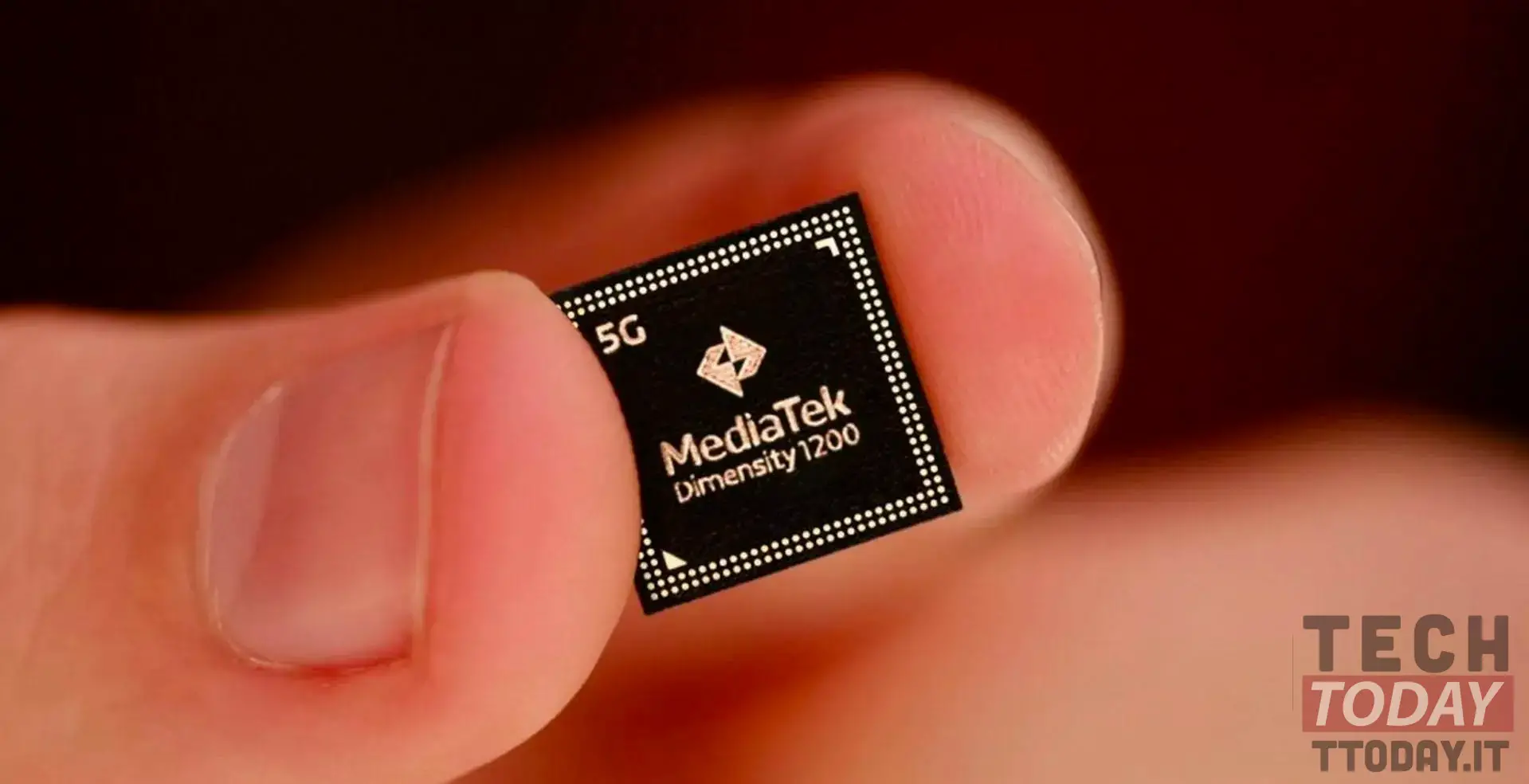

Według ekspertów jeden luka w przetwarzaniu dźwięku i komponentach sztucznej inteligencji chipów z rodziny „MediaTek Dimensity” może zostać wykorzystany przez hakerów do uzyskania dostępu do różnych informacji, a w skrajnych przypadkach nawet słuchać rozmowy użytkowników.

Zobacz także: MediaTek lub Qualcomm: to lider na rynku światowym

Procesory posiadają jednostkę przetwarzania AI (APU) oraz cyfrowe przetwarzanie sygnału audio (DSP) oparte na mikroarchitekturze”Tensilica Xtensa„Aby zmniejszyć zużycie rdzenia procesora. Możesz uzyskać dostęp do tego obszaru wpisując kod kodu za pomocą aplikacji na Androida i przeprogramuj system, aby szpiegować użytkowników.

Eksperci wykorzystali inżynierię wsteczną do zeznań dotyczących luk w oprogramowaniu. Użyli Redmi Note 9 5G, w który wyposażony jest MediaTek Dimensity 800U. Nawet aplikacja bez uprawnień, tj. dostępu do danych systemowych, była w stanie: uzyskać dostęp do interfejsu audio sprzętu i manipulować strumieniem danych;.

Ujawniony dokument brzmi:

Ponieważ oprogramowanie układowe DSP ma dostęp do strumienia danych audio, wiadomość IPI może zostać wykorzystana przez atakującego do zwiększenia uprawnień i teoretycznie przechwycenia użytkownika smartfona.

Dokładamy wszelkich starań, aby zweryfikować [podatność w Audio DSP] i podjąć niezbędne środki ostrożności. Nie ma dowodów na wykorzystanie tej luki. Zachęcamy naszych użytkowników końcowych do aktualizowania swoich urządzeń, gdy tylko dostępne będą poprawki, oraz do instalowania aplikacji tylko z zaufanych platform, takich jak Sklep Google Play.

Na szczęście MediaTek ma natychmiast wykryłem i naprawiłem usterkę Dowiedzieliśmy się o tym dzięki publikacji biuletynu bezpieczeństwa wydanego w październiku. Ergo? Przynajmniej na razie nie podejmujemy żadnego ryzyka.

Via | Android Police